目录

实验目的与要求

实验原理与内容

实验设备与软件环境

实验过程与结果(可贴图)

操作异常问题与解决方案

实验总结

实验目的与要求

1. 增强学生对于程序的机器级表示、汇编语言、调试器和逆向工程等方面原理与技能的掌握。

2. 掌握使用gdb调试器和objdump来反汇编炸弹的可执行文件,并单步跟踪调试每一阶段的机器代码,从中理解每一汇编语言代码的行为或作用,进而设法“推断”出拆除炸弹所需的目标字符串。

3. 需要拆除尽可能多的炸弹。

实验原理与内容

一个“binary bombs”(二进制炸弹,下文将简称为炸弹)是一个Linux可执行C程序,包含了7个阶段(phase1~phase6和一个隐藏阶段)。炸弹运行的每个阶段要求学生输入一个特定的字符串,若的输入符合程序预期的输入,该阶段的炸弹就被“拆除”,否则炸弹“爆炸”并打印输出 "BOOM!!!"字样。实验的目标是拆除尽可能多的炸弹层次。

每个炸弹阶段考察了机器级语言程序的一个不同方面,难度逐级递增:

阶段1:字符串比较

阶段2:for循环

阶段3:switch分支

阶段4:递归函数

阶段5:数组元素按序访问

阶段6:链表

隐藏阶段:只有在阶段4的拆解字符串后再附加一特定字符串后才会出现(作为最后一个阶段)

为了完成二进制炸弹拆除任务,需要使用gdb调试器和objdump来反汇编炸弹的可执行文件,并单步跟踪调试每一阶段的机器代码,从中理解每一汇编语言代码的行为或作用,进而设法“推断”出拆除炸弹所需的目标字符串。这可能需要在每一阶段的开始代码前和引爆炸弹的函数前设置断点,以便于调试。

拆弹密码的输入分文两种模式。

模式1:正常手动输入,每次程序运行到某一阶段会停下来要求用户输入数据。这种方式比较原始,不推荐使用。如果使用这种做法,在程序调试到后期时,每次为了进入后期的断点位置都需要在之前的每一个阶段进行手动输入,极其浪费时间。

模式2:采用输入重定向。首先将答案文本写至一个.txt文本中,每个阶段的拆弹密码占一行。

实验设备与软件环境

1.Linux操作系统—64位 Ubuntu 18.04

2. C编译环境(gcc)

3. 计算机

实验过程与结果(可贴图)

在Linux中,以下是几个常见的命令:

"cd"命令用于更改当前工作目录。通过输入"cd"命令,然后加上要更改到的目录路径,就可以进入该目录。

"ls"命令用于列出目录中的文件和子目录。如果不指定参数,它将显示当前目录中的所有文件和子目录。

"vi"命令是一种文本编辑器,用于创建和编辑文本文件。它允许用户以不同的模式浏览和编辑文件,包括插入模式、命令行模式和普通模式。

"cat"命令可以用于查看文件内容。它将打印文件的内容到终端上。

"objdump"是一个强大的调试工具,它可以用于分析可执行文件和目标文件的二进制代码。objdump可以显示程序的汇编代码、符号表、重定位表等信息,帮助开发人员进行调试和优化。

objdump的语法如下:

objdump [选项] 文件名

其中,文件名参数可以是可执行文件、目标文件或共享库文件。常用的选项包括:

-d 显示汇编代码

-t 显示符号表

-r 显示重定位表

-S 显示源代码和汇编代码

例如,要显示可执行文件"hello"的汇编代码,可以使用以下命令:

objdump -d hello

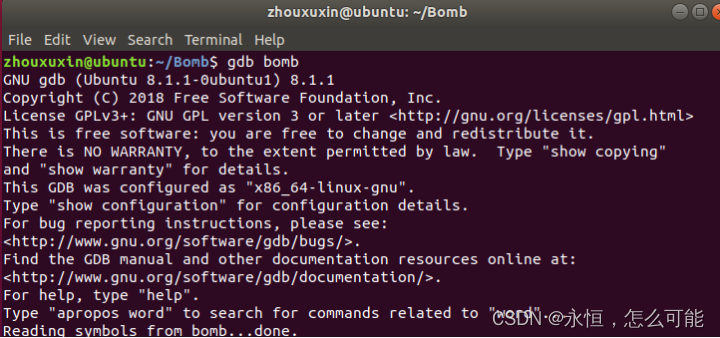

本次实验主要是要学会运用gdb调式器来查看汇编代码和寄存器。

常用的指令:

break (b)设置断点,接函数名或者*地址

x 查看地址中的数据,后面可以接/c(数据为字符串),/d(数据为数字)

也可以直接x/s

disas 查看当前函数的汇编代码

i r 查看寄存器的值

stepi n 运行n步(会进入别的函数)

nexti n 运行n部(跳过别的函数,只在当前函数)

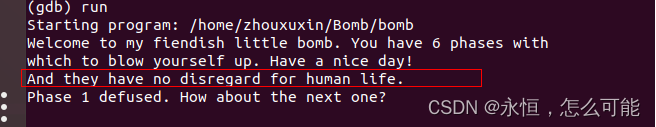

phase_1

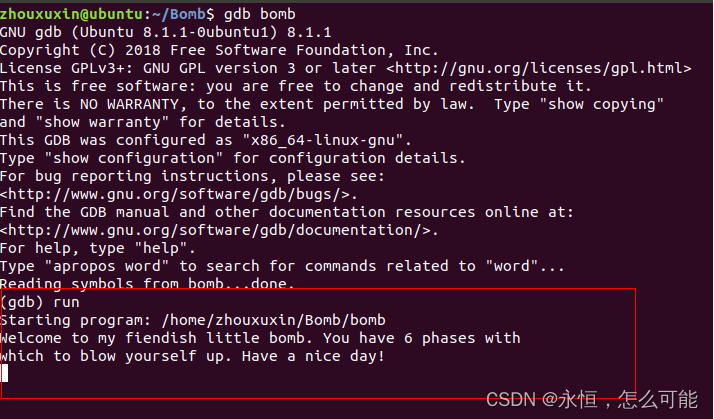

首先gdb启动bomb

这时候再使用run指令,让bomb跑起来

这个时候我们就到了第一阶段的答题部分

输入正确的答案就会提示闯关成功

是否进入下一关

否则就会使炸弹爆炸,显示bomb字样

我们可以知道,第一关是让我们输入一个特定的字符串

如果字符串的某个字符和比较的字符串不相等,都会引发炸弹爆炸

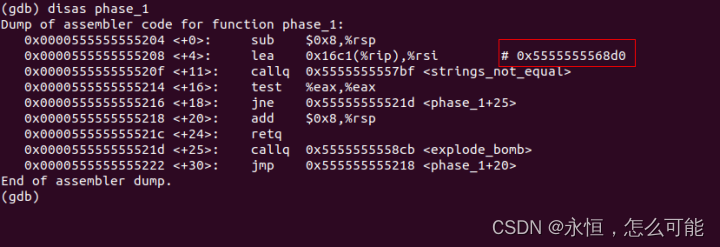

这个时候我们可以disas phase_1

查看一阶段的汇编代码

首先给了8个字节的空间给rsp

然后加载了一个字符串使得与输入的字符串进行比较

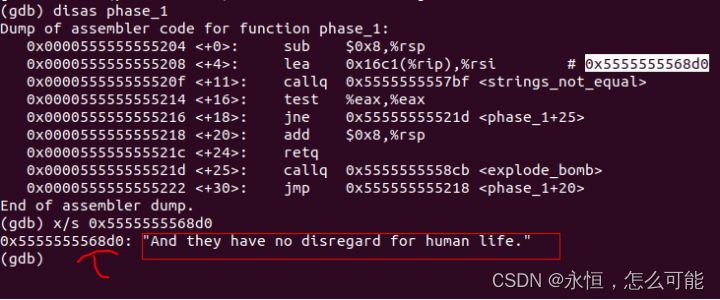

这个时候我们可以先看一下这个圈中的地址里面的字符串

这是我们要比较的字符串

我们可以看到,这个显示的字符串会和我们输入的字符串进行比较

那么也就是说

只要我们输入的字符串是这个字符串

就会闯关成功

我们来试试看

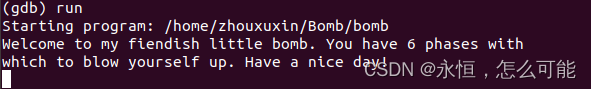

输入run使得bomb运行

输入刚刚我们查看到的指令

And they have no disregard for human life.

可以看到,![]()

也就是说我们第一关已经通过了

Phase_2

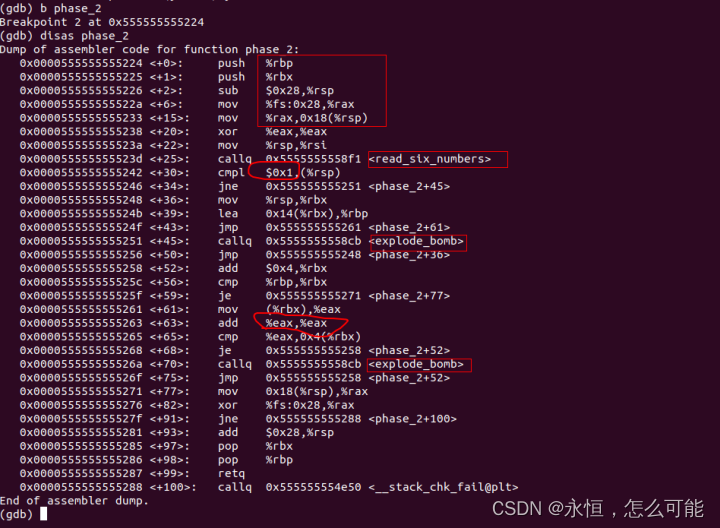

来到第二关,第二关是一个for循环的关卡

在解答之前

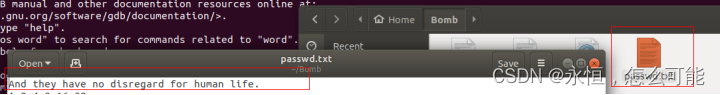

我们可以把上一关的答案放到一个文本文件中,可以新建也可以放在自己有的空白文本文件中。

这样做的好处是我们不用每一关都手动输入前面关卡的答案

只需要运行这个文本文件就可以直接解答下一关。

我们先看一下这个循环的汇编代码

在这之前

我们可以先打上一个断点,这样即使我们的答案有误

炸弹也不会被引爆

![]()

第一个圈是提供这个程序所需的空间,fs是一个防止栈溢出的操作

这个关卡让我们输入六个数字,我们可以看到,我们的第一位会和一

进行比较

如果不相等,就会引发45行的bomb指令,发生爆炸

所以我们基本可以确定,第一个数字是1

再往下看63行,这里是将eax的值再加上一个eax也就是

说eax的值乘以两倍

在六次循环里,eax每次都会以它的二倍进行储值

到了这一步,我们基本可以确定

六个数字分别为

1 2 4 8 16 32

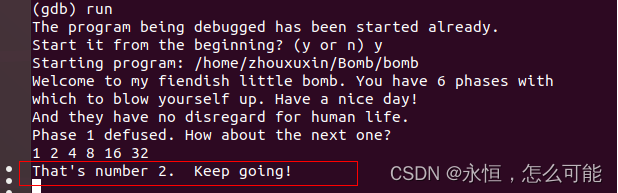

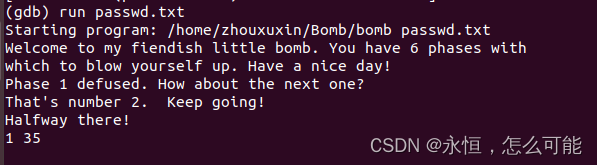

运行一下我们刚刚保存的文本文件,看看答案是否正确

![]()

通过显示的字符

我们可以确定

答案是正确的

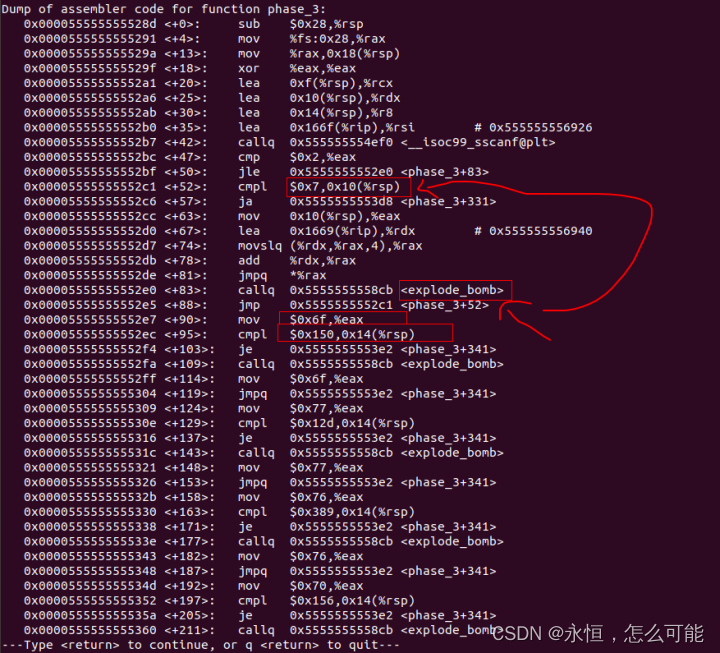

Phase_3

第三关是一个switch循环

我们把上一关的断点删除,用delete指令

然后重新打上断点

![]()

我们输入的第一个字符

会和0-7进行判断

如果大于7

那么就会引发炸弹

所以我们可以确定这个switch循环有7或8个case语句

再往下看,可以看到有很多的mov和cmpl指令

我这里选择的是0x6f和0x150

既然我们有7个case语句

我这里用0进入查看case0是否是答案之一

![]()

我们用x/s查看这个地址要我们输入什么

一个整形,一个字符,一个整形

我们可以确定第一个整形是0

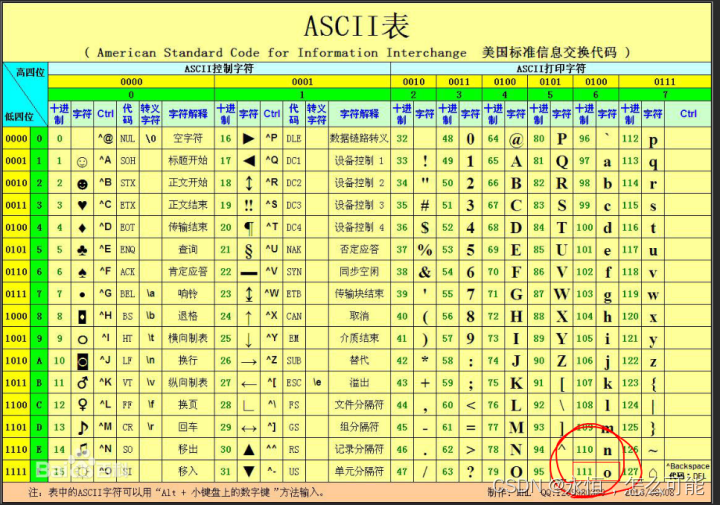

第二个应该是0x6f

第三个是0x150

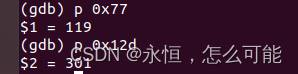

我们用p指令将它们换算成相对应的值

到这里,我们可以知道第三位是336,

那么第二位这个字符是什么呢

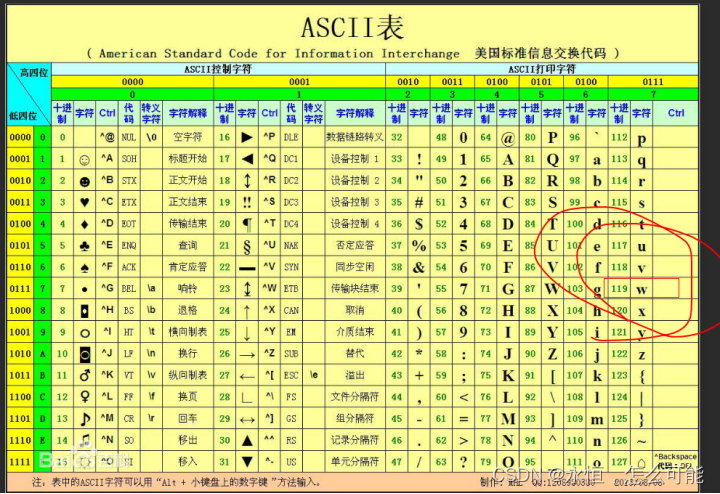

这个时候我们借助ascll表进行查看

可以看到111对应的是英语字母o

我们试着输入一下看看

0 o 336

![]()

可以看到显示闯关成功

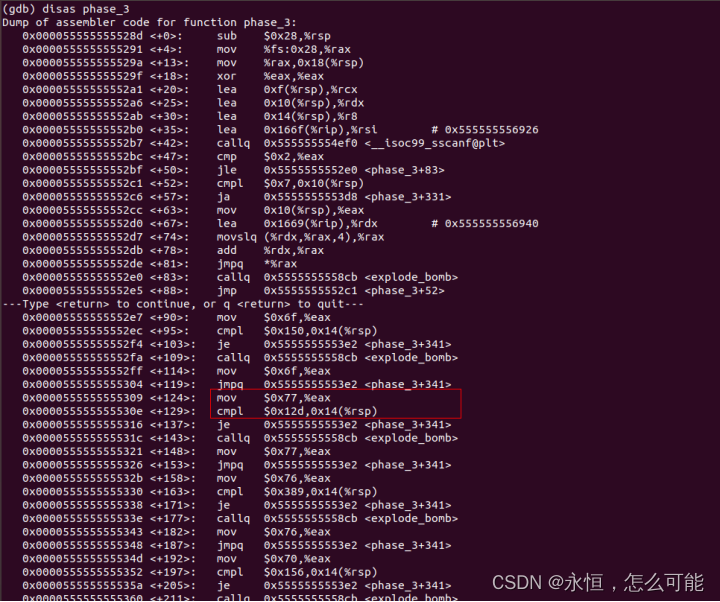

那么为了验证我们的思路没有问题

我们试着将case1也进行解答

那么case1对应的就是下一段mov和cmpl

0x77和0x12d

119对应的是w

由此我们可以断定

解题思路是正确的

将答案写入文本文件中。

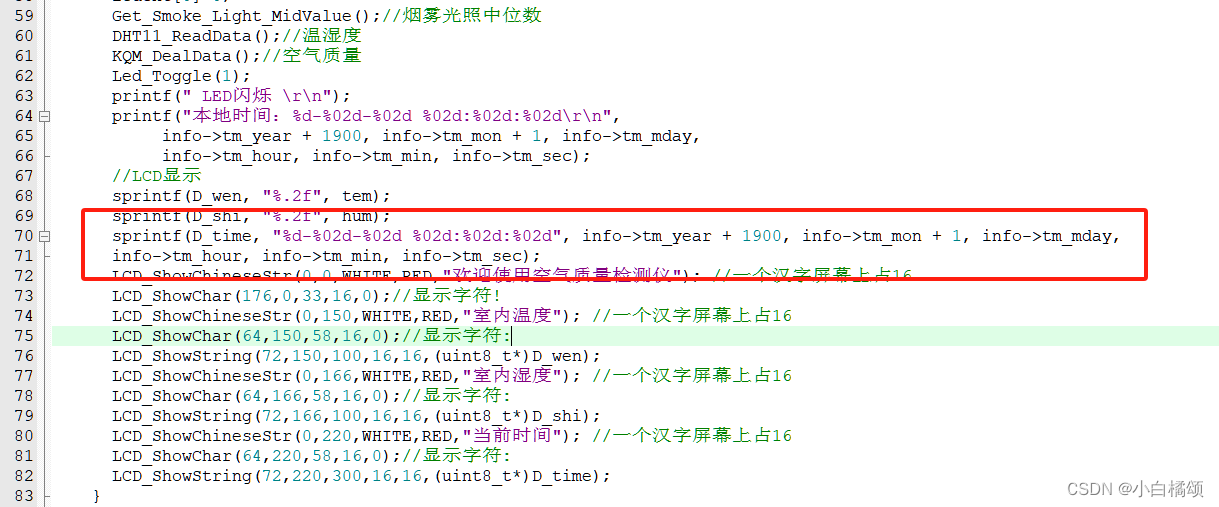

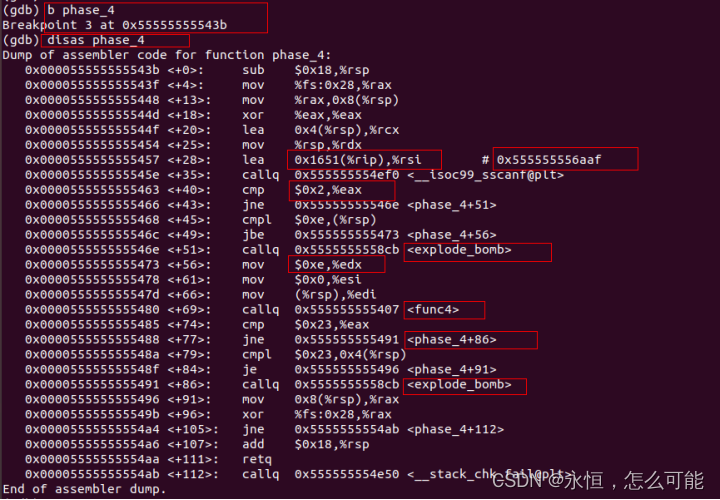

Phase_4

先给b打上断点,然后disas查看汇编代码

可以看到四阶段有重复调用自身代码的操作,基本可以判断是

递归函数

Mov 0xe

16进制中e是14

也就是说第一位答案应该是在0-14之间

我们接着看一下

0x555555556aaf

里面的要求

![]()

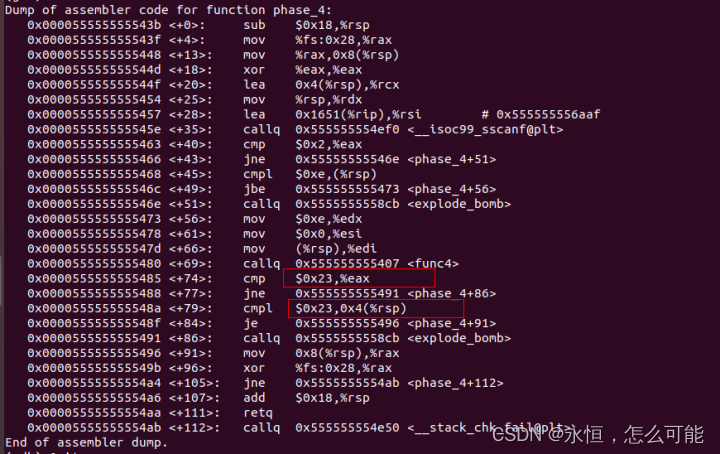

要求我们输入两个整形

第一个可以确定为0-14

第二个我们可以看

Eax是第一个值存储在一个临时变量里面

Rsp此时存的是我们输入的第二个值

当这个值不等于0x23

也就是16x2+3时

就会发生爆炸

这个时候我们只需要进行不断的输入判断

就可以知道正确答案

这里1不是我们的正确答案

那么经过我们的逐个判断

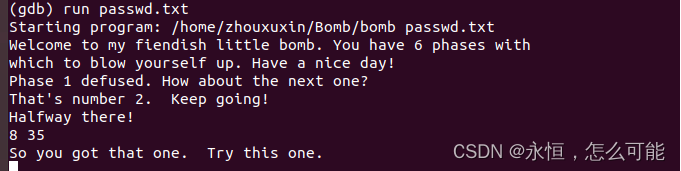

最后确定8 35

是正确答案

将答案保存在文本文件中之后。

关闭terminal

关闭虚拟机。

操作异常问题与解决方案

无

实验总结

通过这次实验,我初步了解了可以通过反汇编指令获得反汇编代码。在本次拆弹实验,对于汇编代码的查看可以先找到炸弹语句,反推出避免爆炸条件。可以根据函数名初步确定函数功能,再到具体代码进行详细分析。根据输入函数的格式可以初步确定思路内容方向。由跳转表语句或者数组语句可确定相关结构方向。内存数据可以通过gdb查看。Gdb还可查看跳转表,数组,链表等相关结构。可灵活运用gdb的断点调试功能确定猜测以及函数功能。了解了汇编代码在实际一个小工程的运行流程。进一步加深了相关知识点的理解。如内存数据的存取,函数的调用,参数寄存器的设置,栈帧中关于寄存器的保护、临时变量、数组创建的实现的理解。同时也加深了关于gdb工具的学习使用,受益良多。

学习是循序渐进的,生活中有许多未知的事情等着我们去探索,这个bomb实验还是挺好玩的,做了一个就想会第二个,学习就是如此,加油吧!骚年!